|

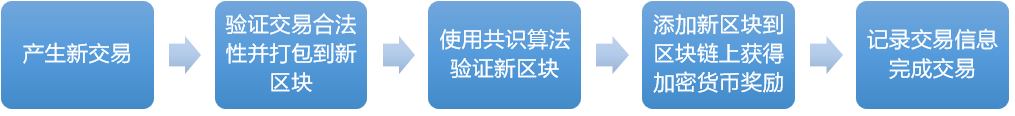

区块链(Blockchain):区块链是一系列按时间顺序排列的区块,链上的数字交易都带有时间戳,这样交易就不会被重复记录。 区块(Blocks):每个区块会存储交易的详细数据,包括交易的付款人和收款人、金额和加密哈希。 哈希(Hashes):哈希函数是将数据转换为固定长度的字符串的数学方程。区块哈希用于校验加密货币交易信息是否被篡改。 矿工(Miners)。矿工是区块链中的特殊节点,负责计算哈希值来验证区块链中的区块。第一个向其他节点广播完成哈希值计算的矿工,将获得加密货币奖励。 交易(Transactions)。交易是指用户双方之间的加密货币交易。每笔单独的交易都会与其他交易一同组成一个列表,该列表会被添加到未被验证的区块中,等待矿工节点进行验证。 共识算法(Consensus algorithm)。共识算法是区块链中的一种协议,区块链中的每个节点通过共识算法验证数据。 在挖矿的过程中,矿工需要使用高性能计算机求解加密哈希方程,验证加密货币交易信息,并将交易信息记录在区块链上以获得加密货币。下面举例说明挖矿的过程。 A用加密货币从B那购买一本书,产生了一笔新的交易。 矿工节点对这笔交易的合法性进行验证,并将合法的交易和近期的交易打包到一个区块中。 矿工节点使用共识算法竞相求解加密哈希方程,验证这个新的区块。 第一个完成新区块验证的矿工节点将新区块添加到区块链上,向其他节点广播完成区块挖掘,获得加密货币奖励。 A和B的交易信息记录在区块链上,交易完成。

挖矿的过程 随着加密货币系统的发展,加密方程的求解难度也呈指数级上升,个人计算机设备的算力不足以支撑矿工进行挖矿。于是,矿工会加入矿池,与其他矿工一起协作挖矿。矿工可以根据工作量获得相应的加密货币收益。矿工设备一般通过Stratum协议与矿池进行通信。 挖矿劫持的手段由于挖矿的成本变得越来越高,为了以更低成本赚取更多加密货币,攻击者会在未经许可的情况下,劫持个人或企业设备资源进挖矿,这种恶意行为被称为“挖矿劫持”。攻击者进行挖矿劫持的手段主要包括以下三种: 通过恶意程序挖矿 攻击者通常会利用社会工程学的攻击手段,诱导用户点击下载恶意挖矿程序。挖矿程序一旦下载到用户设备中,便会自动在后台运行,劫持设备计算资源进行挖矿。 攻击者最常使用的手段是钓鱼邮件。当用户打开钓鱼邮件附件或点击邮件中的恶意链接时,恶意挖矿程序会自动下载到用户的设备中,并可能通过横向渗透的方式感染网络中其他设备,部署挖矿程序,挖掘加密货币。 还有一种手段是软件捆绑下载。攻击者将挖矿程序植入软件包,用户从非法渠道下载并安装破解软件、激活工具、游戏外挂或盗版游戏时,挖矿程序也会同步安装到计算机上,并自动在后台运行。 通过浏览器挖矿 攻击者将挖矿脚本嵌入到网页JavaScript或网页广告中,通过浏览器劫持用户设备进行挖矿。当用户浏览网页或者广告时,挖矿脚本会自动运行,占用用户设备计算资源进行挖矿。攻击者一般会在浏览量高的网页上内嵌脚本,以便扩大挖矿脚本的传播范围。 另一种手段是通过浏览器插件进行挖矿。攻击者将挖矿脚本嵌入到浏览器插件中,伪装成正常的浏览器插件并上传至插件商店。用户下载安装后,攻击者便能利用浏览器进行挖矿。 通过云服务挖矿 攻击者会窃取云服务的API密钥,获取管理权限,然后写入挖矿脚本,安装挖矿程序到云服务环境中,劫持云服务的计算资源进行挖矿。 攻击者还会利用漏洞对大量云主机发起攻击,占用失陷云主机的计算资源进行挖矿。 如何判断设备是否遭受了挖矿劫持挖矿程序一般会伪装成正常的程序,潜伏在设备后台运行,难以被察觉,您可以通过以下方式来识别设备是否遭受了挖矿劫持。 检查设备性能是否下降。性能下降是设备受到了挖矿劫持最显著的迹象,挖矿程序的运行会导致系统变慢甚至崩溃。 检测设备是否过热。挖矿程序会占用设备大量计算资源,导致设备过热,损害设备硬件,缩短设备使用寿命。 分析CPU占用率是否升高。挖矿程序会导致CPU占用率长时间居高不下,可以使用活动监视器或任务管理器来监控和分析CPU的使用情况。 统计电费是否增加。挖矿程序长时间潜伏在后台运行,会导致电力消耗增加,电费开支增多。 如何防止挖矿劫持设备遭受挖矿劫持的迹象并不如受到其他威胁攻击那样明显,您可以采取一些防御措施来保护设备和网络免受侵害。 对IT团队进行培训,让团队成员了解设备遭受挖矿劫持的迹象,及时进行检测并采取措施清除挖矿程序。 对员工进行全面的网络安全教育,警惕钓鱼邮件和恶意链接,禁止随意安装未知来源的第三方软件。 在浏览器中安装反挖矿插件,阻止攻击者利用浏览器进行挖矿。 安装广告拦截软件,检测和拦截嵌有挖矿脚本的网页广告。 浏览网页时,禁用浏览器JavaScript,防止挖矿脚本感染设备。 采用专门的安全设备来检测和防御挖矿程序。 华为如何应对挖矿劫持面对层出不穷的挖矿劫持事件,华为提供了可靠的安全解决方案和安全产品,能对设备和网络进行检测,及时发现并处置挖矿威胁,保护您的设备和网络免受侵害。 (责任编辑:) |